Palo Alto Networks PAN-OS’ta Kimlik Doğrulama Açığını Kullanan Saldırılar Artıyor

Siber saldırganlar, Palo Alto Networks PAN-OS güvenlik duvarlarını hedef alarak yakın zamanda düzeltilen yüksek riskli CVE-2025-0108 açığını kullanıyor. Bu güvenlik açığı, kimlik doğrulamayı atlayarak yetkisiz erişime olanak tanıyor. Uzmanlar, sistem yöneticilerini acilen güncelleme yapmaya çağırıyor.

PAN-OS yönetim arayüzü risk altında

Siber saldırganlar, Palo Alto Networks PAN-OS güvenlik duvarlarında tespit edilen ve kısa süre önce yamalanan CVE-2025-0108 güvenlik açığını kullanarak kimlik doğrulama sürecini atlatıyor. Bu güvenlik açığı, yüksek risk seviyesine sahip olup PAN-OS’un yönetim web arayüzünü etkiliyor. Ağ içindeki yetkisiz saldırganlar, belirli PHP betiklerini çalıştırarak sistemin bütünlüğünü ve gizliliğini tehlikeye atabiliyor.

Palo Alto Networks, 12 Şubat’ta yayımladığı güvenlik bülteninde sistem yöneticilerini derhal aşağıdaki sürümlere yükseltme yapmaya çağırdı:

- 11.2.4-h4 veya sonrası

- 11.1.6-h1 veya sonrası

- 10.2.13-h3 veya sonrası

- 10.1.14-h9 veya sonrası

PAN-OS 11.0 sürümünün de güvenlik açığından etkilendiği ancak kullanım ömrünü tamamladığı için herhangi bir güvenlik güncellemesi almayacağı belirtildi. Bu nedenle, bu sürümü kullananların desteklenen bir sürüme geçmeleri şiddetle tavsiye ediliyor.

Güvenlik araştırmacılarından uyarı

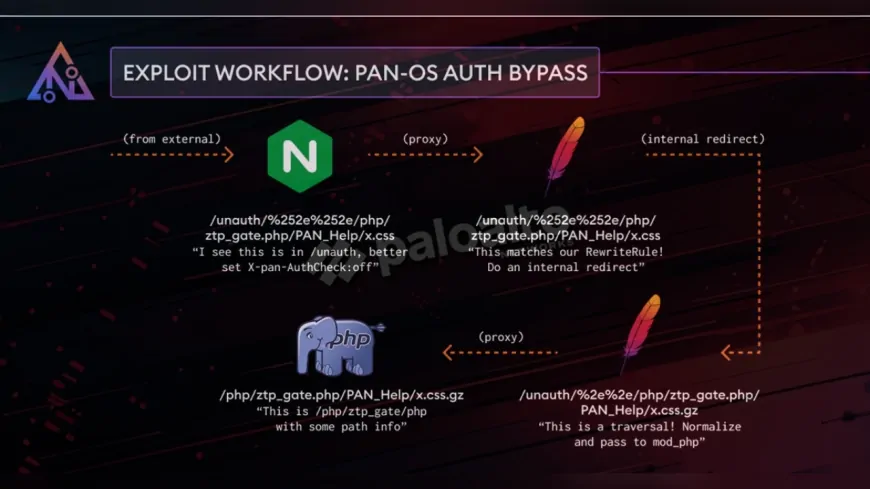

CVE-2025-0108 güvenlik açığı, siber güvenlik şirketi Assetnote araştırmacıları tarafından tespit edilerek Palo Alto Networks’e bildirildi. Araştırmacılar, açığın yamalanmasının ardından yayımladıkları teknik raporda, saldırganların bu zafiyeti kullanarak hassas sistem verilerini çıkarabileceğini, güvenlik duvarı yapılandırmalarını görüntüleyebileceğini veya belirli ayarları değiştirebileceğini gösterdi.

Saldırganların, PAN-OS üzerindeki Nginx ve Apache sunucuları arasındaki yol karmaşasından faydalandığı ve bu yöntemle kimlik doğrulamayı atlayarak sisteme erişim sağlayabildiği tespit edildi.

Saldırı girişimleri hızla artıyor

Siber tehdit izleme platformu GreyNoise, yamalanmamış PAN-OS sistemlerini hedef alan saldırı girişimlerini kaydetti. 13 Şubat 17.00 UTC itibarıyla başlayan saldırıların, farklı IP adreslerinden geldiği ve birden fazla tehdit aktörünün bu açığı istismar etmeye çalıştığını gösterdiği belirtiliyor.

Ayrıca, Macnica güvenlik araştırmacısı Yutaka Sejiyama, dünya genelinde halen 4.400’den fazla PAN-OS cihazının yönetim arayüzünü internete açık durumda tuttuğunu açıkladı.

Savunma önerileri

Uzmanlar, saldırıların devam edeceğini ve açığın kamuya açık bir şekilde paylaşıldığı göz önüne alındığında istismar girişimlerinin önümüzdeki günlerde daha da artacağını belirtiyor. Bu tehdide karşı alınması gereken önlemler şu şekilde sıralandı:

- Güvenlik yamalarının derhal uygulanması

- Güvenlik duvarı yönetim arayüzüne erişimin kısıtlanması

- Yetkisiz ağ erişiminin önlenmesi için ek güvenlik kontrollerinin devreye alınması

Güvenlik açığının istismar edilmesi durumunda sistemlerin ciddi tehlikeye girebileceği belirtilirken, yetkililerin hızla harekete geçmesi gerektiği vurgulanıyor.

CUMHA - CUMHUR HABER AJANSI