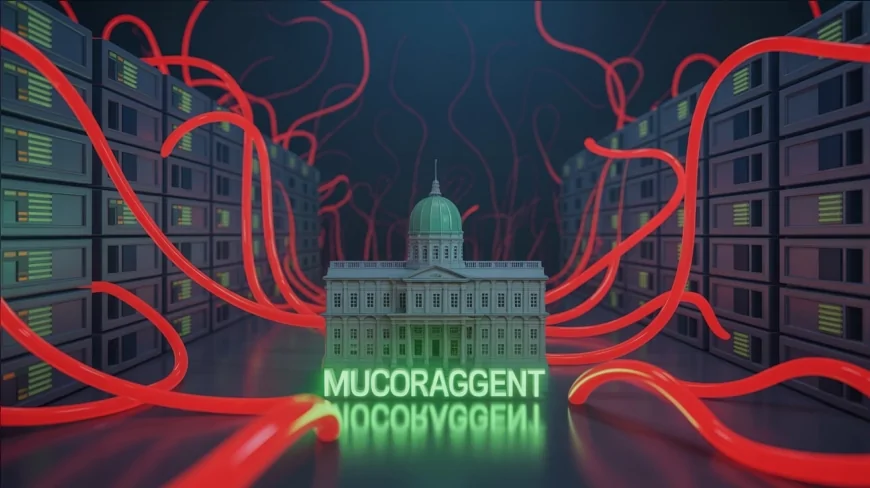

Curly COMrades siber casusluk grubu, Gürcistan ve Moldova’daki devlet kurumlarını özel geliştirilmiş MucorAgent zararlısıyla hedef aldı

Bitdefender’ın raporuna göre Rusya’nın çıkarlarıyla uyumlu faaliyetler yürüten Curly COMrades adlı yeni tehdit grubu, 2024’ten bu yana hükümet ve enerji sektörünü hedef alıyor. Grup, .NET tabanlı üç aşamalı MucorAgent arka kapısını, COM nesne ele geçirmeyi ve curl.exe tabanlı veri sızdırma yöntemlerini kullanarak sistemlere kalıcı erişim sağlıyor.

Rusya çıkarlarıyla uyumlu operasyonlar

Bitdefender araştırmacıları, Curly COMrades adını verdikleri yeni bir siber casusluk grubunun Gürcistan’daki devlet ve yargı kurumlarını, Moldova’daki enerji şirketlerini hedef aldığını açıkladı. Grup, bilinen APT’lerle doğrudan örtüşmese de operasyonlarının Rusya’nın jeopolitik hedefleriyle paralellik gösterdiği ifade edildi.

MucorAgent arka kapısı

Grubun saldırılarında kullandığı MucorAgent zararlısı üç aşamalı yapıya sahip. İlk aşamada COM nesneleri ele geçirilerek ikinci aşama yükleniyor; bu bileşen Windows’un Antimalware Scan Interface (AMSI) korumasını atlatıyor. Üçüncü aşama ise belirli dizinlerde bulunan şifrelenmiş PNG dosyalarındaki verileri (muhtemelen komut dosyaları) çalıştırıyor.

Kalıcı erişim için yaratıcı yöntemler

Araştırmacılar, saldırganların NGEN (Native Image Generator) bileşenini hedef alarak devre dışı görünen ancak belirli durumlarda çalışan zamanlanmış görevleri kötüye kullandığını tespit etti. Ayrıca, Resocks proxy aracı, SOCKS5 sunucuları, SSH + Stunnel tünelleme ve CurlCat gibi özel geliştirilmiş araçlar kullanıldı.

Hedef: Kimlik bilgileri ve ağ hareketi

Saldırganların etki alanı denetleyicilerinden NTDS veritabanını ve LSASS bellek dökümlerini çıkarmaya çalıştığı, ağda kalıcı erişim için geçerli kimlik bilgilerini toplamaya odaklandığı belirtildi. Ayrıca netstat, tasklist, systeminfo, wmic, ipconfig gibi komutlar ve Active Directory keşfi için PowerShell betikleri kullanıldı.

Gizlilik çabaları sonuçsuz kaldı

Curly COMrades’in “living-off-the-land” teknikleri, açık kaynak araçları ve yoğun COM manipülasyonlarıyla gizlilik sağlamaya çalıştığı, ancak modern EDR/XDR sistemlerinin bu faaliyetleri tespit edecek kadar gürültü oluştuğu kaydedildi.

Kaynak: CUMHA - CUMHUR HABER AJANSI